Sau khi đã khai báo kết nối internet thành công thì việc giảm thiểu những nguy cơ trên môi trường internet đến thiết bị của mạng rất cần thiết. Đa phần các thiết bị router đã bỏ trống rule fillter tường lửa Hoặc quên không đổi pass đã xảy ra những câu chuyện đáng lo ngại. Dưới đây là những việc làm cần thực hiện ngay sau khi router mikrotik có internet.

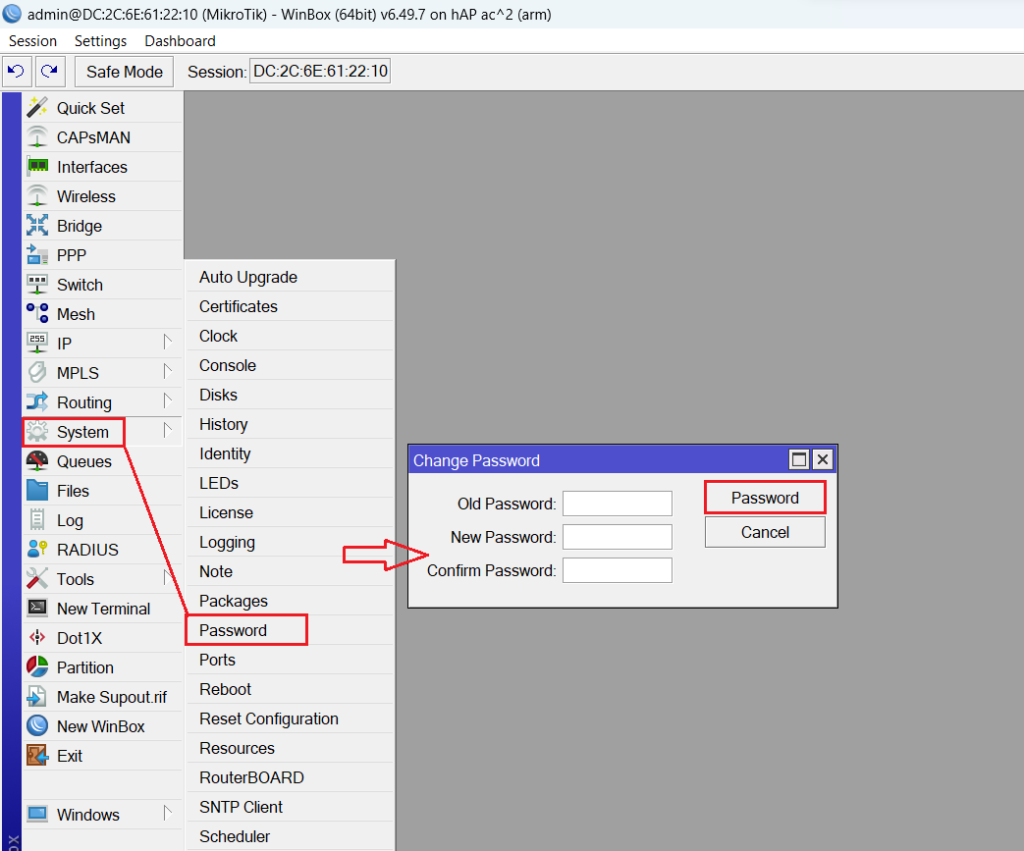

Đổi mật khẩu Login mặc định

Hãy sử dụng pass có bảo mật trên 8 ký tự bao gồm cả viết hoa và ký tự đặc biệt và hãy nhớ mật khẩu này.

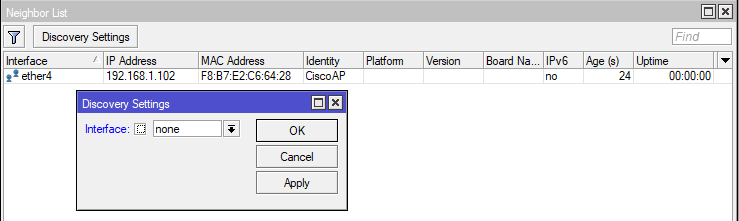

Tắt dịch vụ khám phá thiết bị xung quanh trên Router.

vào Menu IP – Neighbors, chọn none.

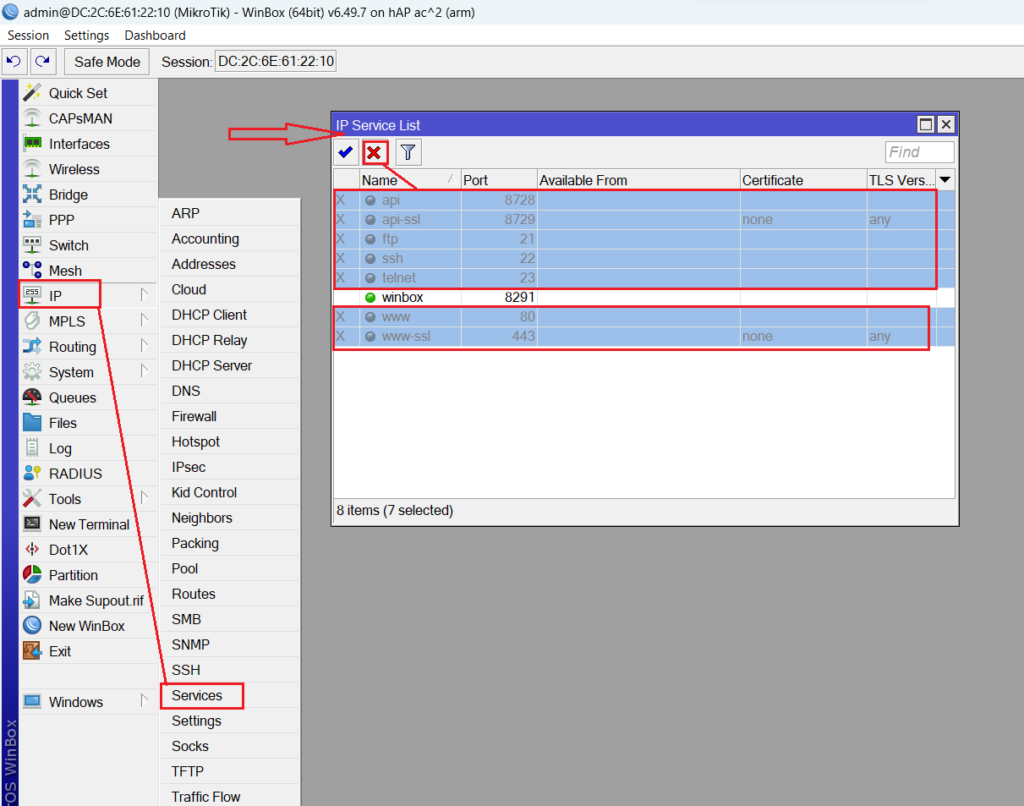

Tắt port các dịch vụ khi không sử dụng

Với dịch vụ không sử dụng có thể tắt để tránh hacker.

Cần để lại phương thức login là winbox và cũng có thể đổi port login sang một port riêng.

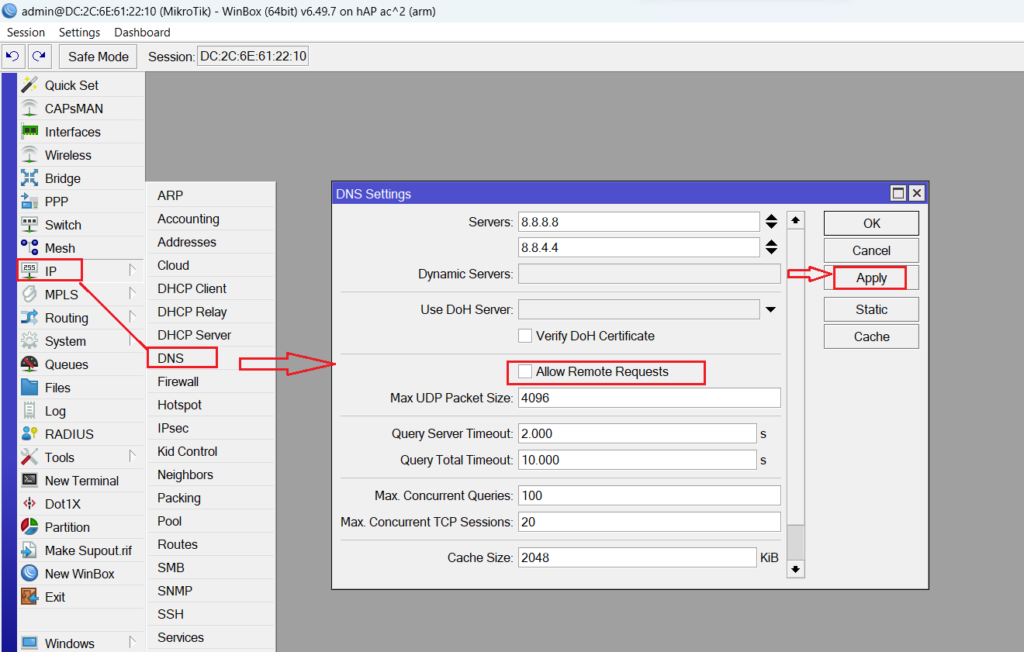

Tắt dịch vụ phân giải tên miền

vào Menu IP – DNS, bỏ tích vào mục Allow Remote Request.

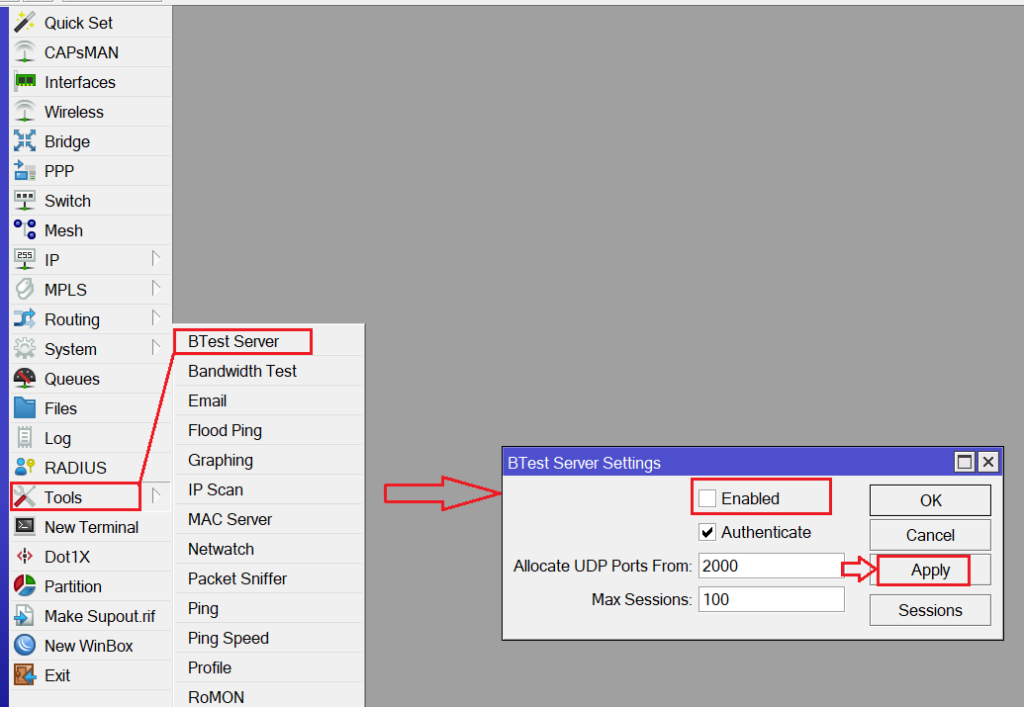

Tắt máy chủ đo băng thông trên Router

Menu Tools – BWTest Server và bỏ chọn Enable.

Nâng cao

có thể sử dụng các thuật toán dưới đây để chặn các truy cập trái phép vào Router

Bảo vệ dịch vụ Winbox

Khi chúng tôi đã tắt các dịch vụ ở bước số 2, tuy nhiên dịch vụ Winbox vẫn có nguy cơ tấn công từ xa bởi những người vô trách nhiệm.

Điều này làm mất an ninh trên mạng nội bộ và chính sách bảo vệ hệ thống mạng, chúng tôi sao chép và dán cụm lệnh bên dưới để bảo vệ chặt chẽ hơn./ip firewall filteradd action=drop chain=input dst-port=8291 protocol=tcp src-address-list=Danh_Sach_Chanadd action=add-src-to-address-list address-list=Danh_Sach_Chan address-list-timeout=1w3d chain=input connection-state=new dst-port=8291 protocol=tcp src-address-list=Lan_3add action=add-src-to-address-list address-list=Lan_3 address-list-timeout=1m chain=input connection-state=new dst-port=8291 protocol=tcp src-address-list=Lan_2add action=add-src-to-address-list address-list=Lan_2 address-list-timeout=1m chain=input connection-state=new dst-port=8291 protocol=tcp src-address-list=Lan_1add action=add-src-to-address-list address-list=Lan_1 address-list-timeout=1m chain=input connection-state=new dst-port=8291 protocol=tcp

Sau 3 lần đăng nhập sai qua công cụ Winbox, người truy cập sẽ bị chặn trong vòng 10 ngày.

Memcrashed - Các cuộc tấn công khuếch đại UDP 11211

/ip firewall filter

add chain=forward dst-port=11211 protocol=udp action=drop comment="Memcrashed - Amplification Attacks UDP 11211"

Chống tấn công DDoS

/ip firewall filter

add chain=forward connection-state=new action=jump jump-target=block-ddos comment="Anti DDoS Attacks"

add chain=forward connection-state=new src-address-list=ddoser dst-address-list=ddosed action=drop

add chain=block-ddos dst-limit=50,50,src-and-dst-addresses/10s action=return

add chain=block-ddos action=add-dst-to-address-list address-list=ddosed address-list-timeout=10m

add chain=block-ddos action=add-src-to-address-list address-list=ddoser address-list-timeout=10m

Chống QUÉT CỔNG

/ip firewall filter

add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="Mark Source ip port scanner to Address list " disabled=no

add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP FIN Stealth scan"

add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/FIN scan"

add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/RST scan"

add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="FIN/PSH/URG scan"

add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="ALL/ALL scan"

add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP NULL scan"

add chain=input src-address-list="port scanners" action=drop comment="Drop port scanners" disabled=no

Chống Hack từ BruteForce FTP + SSH

/ip firewall filter

add action=drop chain=input comment="drop ftp BRUTE FORCErs" dst-port=21 protocol=tcp src-address-list=ftp_blacklist

add action=accept chain=output content="530 Login incorrect" dst-limit=1/1m,9,dst-address/1m protocol=tcp

add action=add-dst-to-address-list address-list=ftp_blacklist address-list-timeout=3h chain=output content="530 Login incorrect" protocol=tcp

add action=drop chain=input comment="drop ssh BRUTE FORCErs" dst-port=22-23 protocol=tcp src-address-list=ssh_blacklist

add action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=1w3d chain=input connection-state=new dst-port=22-23 protocol=tcp src-address-list=ssh_stage3

add action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m chain=input connection-state=new dst-port=22-23 protocol=tcp src-address-list=ssh_stage2

add action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m chain=input connection-state=new dst-port=22-23 protocol=tcp src-address-list=ssh_stage1

add action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m chain=input connection-state=new dst-port=22-23 protocol=tcp

add action=drop chain=forward comment="drop ssh brute downstream" dst-port=22-23 protocol=tcp src-address-list=ssh_blacklist

Port Knocking Sử dụng Icmp + Kích thước gói

Kích thước gói duy nhất cho Key Knocking: 72 và 172

Ví dụ Mở Key Ping theo cách thủ công trong CMD Windows:

First Key Knock = ping -l 72 (Địa chỉ IP)

Khóa thứ hai Knock = ping -l 172 (Địa chỉ IP)

Ví dụ Mở khóa Ping theo cách thủ công trong Terminal Linux hoặc MacOS:

Khóa đầu tiên Knock = ping -s 72 (Địa chỉ IP)

Khóa thứ hai Knock = ping -s 172 (Địa chỉ IP)

/ip firewall filter

add action=add-src-to-address-list address-list="port-knocking-first" address-list-timeout="00:00:00" chain=input packet-size="100" protocol=icmp comment="Port Knocking Use Icmp + Packet Size"

add action=add-src-to-address-list address-list="port-knocking-second" address-list-timeout="00:00:00" chain=input packet-size="200" protocol=icmp src-address-list="port-knocking-first"

add action=accept chain=input dst-port="21,22,23" protocol=tcp src-address-list="port-knocking-second"

add action=drop chain=input dst-port="21,22,23" protocol=tcp src-address-list="!port-knocking-second"

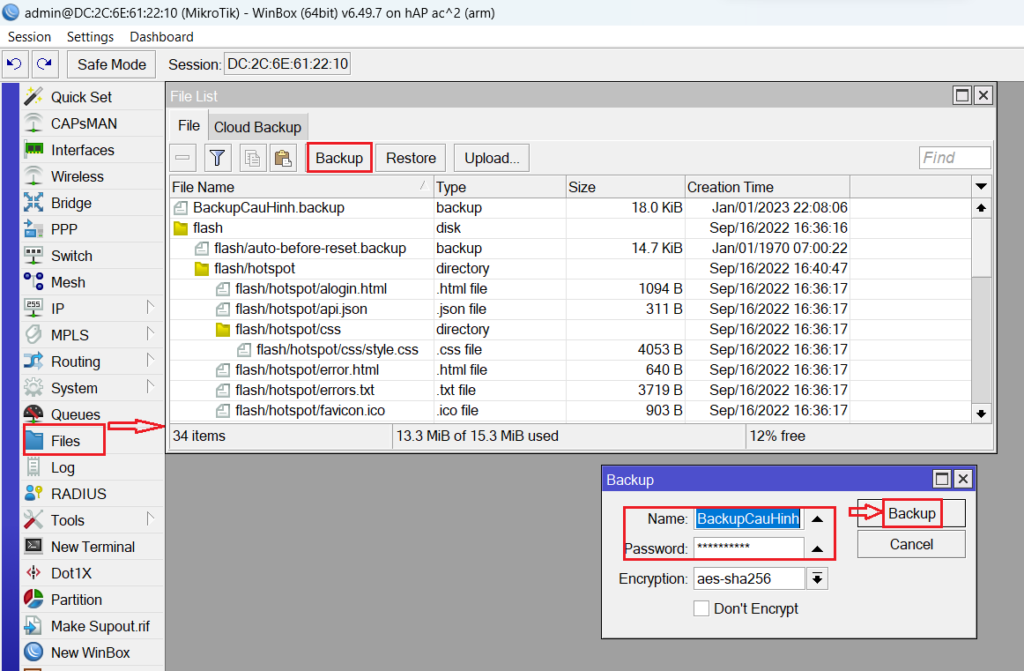

Sao lưu cấu hình